1. 왜 로컬 관리자 계정이 보안의 핵심인가

(키워드: 로컬 관리자 계정, 보안 위협, 권한 오남용)

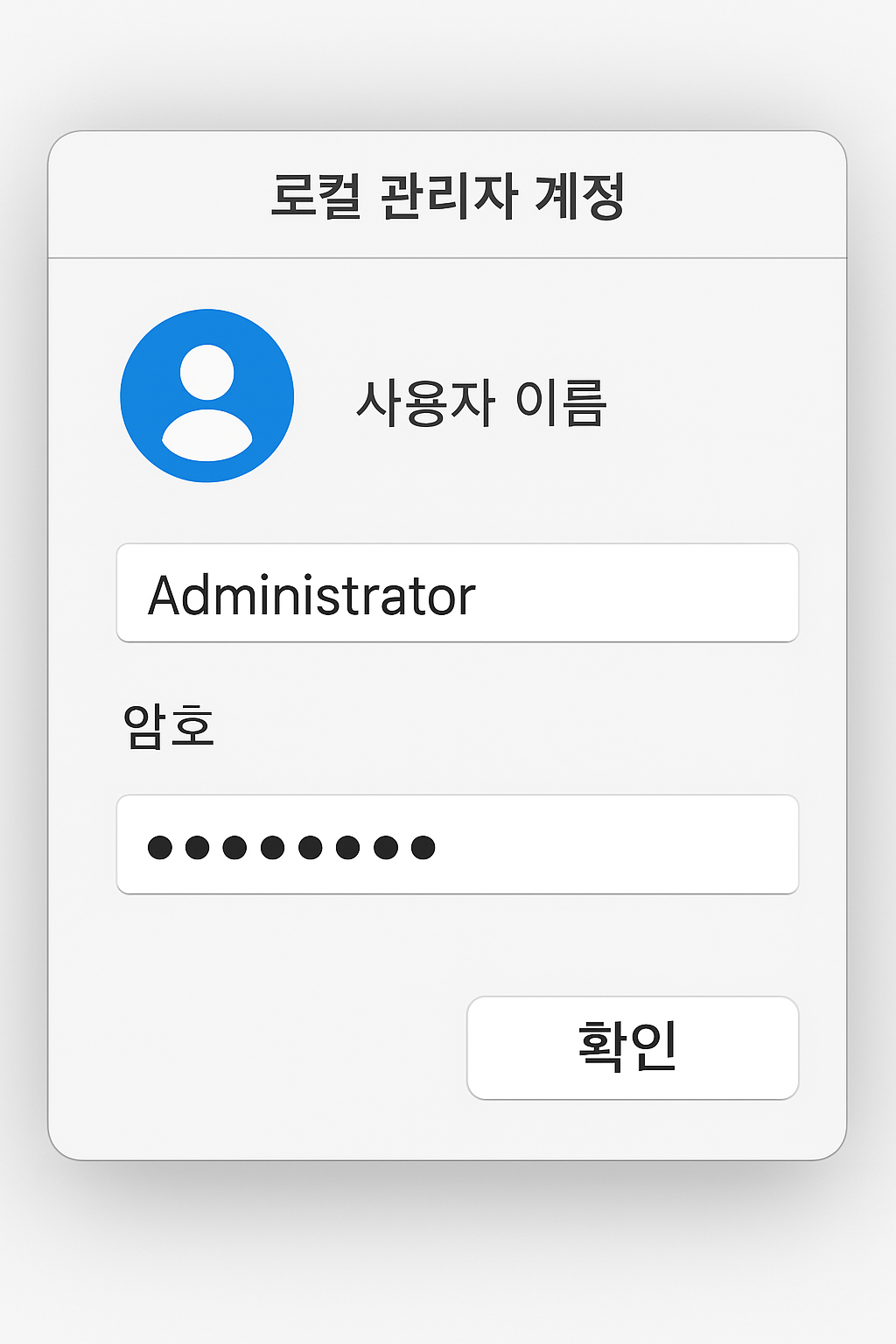

로컬 관리자 계정은 Windows 운영체제 설치 후 자동으로 생성되는 최상위 권한 계정으로, 시스템에 대한 모든 작업을 수행할 수 있습니다. 이 계정은 사용자 생성, 서비스 제어, 레지스트리 수정, 방화벽 설정 변경, 시스템 파일 접근 등 제한 없는 권한을 가지고 있습니다. 이러한 강력한 권한은 시스템 운영에 필수적이지만, 동시에 공격자 입장에서 가장 탐내는 목표이기도 합니다.

실제 랜섬웨어 공격의 많은 사례에서 로컬 관리자 계정을 탈취한 후, 조직 내 다른 시스템으로 수평 이동(lateral movement)하면서 피해를 확산시키는 일이 흔합니다. 특히 동일한 로컬 관리자 계정이 여러 대의 서버나 PC에 동일한 비밀번호로 설정되어 있다면, 하나의 계정만 뚫려도 전체 시스템이 위협에 노출됩니다. 따라서 이 계정의 보안을 강화하는 것은 단순한 설정 이상의 전략적 중요성을 가집니다.

2. 로컬 관리자 계정 숨기기와 이름 변경 전략

(키워드: 관리자 계정 이름 변경, 숨김 계정, 보안 관행)

Windows는 기본적으로 Administrator라는 이름의 계정을 생성합니다. 공격자들은 시스템에 접근할 때 먼저 이 계정이 존재하는지부터 확인합니다. 이처럼 계정 이름이 예상 가능하면 무차별 대입 공격(Dictionary Attack)이나 패스워드 크래킹이 더욱 쉬워집니다.

이러한 위험을 줄이기 위해 가장 먼저 해야 할 일은 기본 관리자 계정의 이름을 변경하는 것입니다. 예를 들어, ‘adm_server001’ 또는 ‘sysadmin01’과 같은 조직 고유의 규칙을 적용하면 자동 스캔 툴에 걸릴 확률을 크게 줄일 수 있습니다. 또한 로컬 그룹 정책(Local Security Policy)에서 계정: 로컬 계정의 관리자 계정 이름 변경 항목을 통해 쉽게 적용할 수 있습니다.

추가로, 레지스트리 편집이나 그룹 정책을 통해 해당 계정을 로그인 화면에서 숨기거나, RDP(Remote Desktop) 접근을 차단하는 방식도 보안 강화에 도움이 됩니다. 계정이 존재하더라도 사용자가 인지하지 못하게 만들어 공격 기회를 줄이는 것이 핵심입니다.

3. 로컬 관리자 비밀번호 관리 자동화 및 LAPS 도입

(키워드: LAPS, 비밀번호 자동화, 계정 분리)

비밀번호 정책을 수동으로 운영하면 관리자의 부담도 커지고 보안 위협도 증가합니다. 특히 동일한 비밀번호를 여러 장비에 사용하는 것은 보안상 매우 취약합니다. 이를 해결하기 위해 Microsoft는 LAPS(Local Administrator Password Solution) 라는 무료 도구를 제공합니다.

LAPS는 각 컴퓨터의 로컬 관리자 계정 비밀번호를 주기적으로 자동 변경하고, 이를 안전하게 Active Directory에 저장합니다. 관리자는 필요할 때만 비밀번호를 조회하고, 만료 시 자동 회수되므로 보안성을 크게 높일 수 있습니다. 또한 비밀번호는 컴퓨터마다 다르게 설정되므로, 한 대가 뚫리더라도 다른 시스템에 영향을 주지 않습니다.

실무에서는 로컬 관리자 계정 대신 제한된 권한의 로컬 계정 생성 후 필요 작업 시 Run as 기능을 사용하거나, 도메인 기반의 제한 관리자 계정을 사용하는 것도 보안상 권장됩니다.

4. 로컬 관리자 계정 접근 제어 및 감사 설정

(키워드: 접근 제어, 로그인 감사, 보안 로그 분석)

계정 자체 보안도 중요하지만, 누가 언제 이 계정을 사용했는지 추적할 수 있어야 사고 대응이 가능합니다. Windows Server에서는 로컬 보안 정책 또는 그룹 정책을 통해 로컬 관리자 계정의 로그인 시도, 실패, 성공 등을 모두 로깅하도록 설정할 수 있습니다.

다음과 같은 설정이 중요합니다:

- 로컬 로그인 허용 그룹 제한: 로컬 관리자 그룹에서 불필요한 계정을 제거하고 최소 권한 원칙을 적용합니다.

- 감사 정책 설정: 감사 로그온 이벤트, 감사 계정 로그온 이벤트 항목을 활성화합니다.

- 이벤트 로그 분석: Event Viewer에서 4624(성공한 로그인), 4625(실패한 로그인), 4672(특권 계정 사용) 이벤트를 필터링하여 분석합니다.

이 외에도 실무에서는 Sysmon, Windows Defender ATP, Sentinel과 같은 도구를 연동하여 로그인 패턴 분석과 이상 행위 탐지가 가능하도록 구성합니다. 이는 관리자 계정 탈취를 조기에 탐지할 수 있는 기반이 됩니다.

5. 장기적인 로컬 관리자 계정 보안 유지 전략

(키워드: 주기적 점검, 모범 사례, 보안 정책 통합)

로컬 관리자 계정의 보안은 일회성 작업이 아니라 지속적으로 관리해야 할 프로세스입니다. 다음은 실무에서 권장하는 지속적 보안 유지 전략입니다:

- 정기적인 비밀번호 변경 정책: 자동화 도구가 없다면 최소 분기 1회 이상 수동 변경

- 정책 적용 확인 및 테스트: 그룹 정책이 제대로 반영되었는지 주기적으로 테스트

- 계정 접근 제한 자동화: 사용 시간 제한, IP 제한, RDP 제한 등 구성

- 감사 로그 주기적 검토: 월간 또는 주간 단위로 로그인 기록 점검

- 계정 수명 주기 관리 도입: 계정 생성-사용-폐기 단계를 문서화하고 프로세스화

마지막으로, 관리자 계정의 과도한 권한은 조직 전체를 위험에 빠뜨릴 수 있다는 인식을 조직 전반에 공유하고, 모든 계정 보안에 대한 **표준 운영 절차(SOP)**를 수립해두는 것이 중요합니다. 단지 ‘설정하는 것’이 아니라 ‘운영하는 것’까지가 보안입니다.

이 글을 통해 로컬 관리자 계정 보안이 단순히 비밀번호 복잡도 설정 이상의 작업임을 이해하셨을 것입니다. 실무에서는 가장 먼저 노출되는 공격 벡터이자, 가장 빠르게 통제할 수 있는 보안 영역이기 때문에 즉시 조치 가능한 항목부터 하나씩 적용해보시길 권장드립니다.

'윈도우 서버' 카테고리의 다른 글

| DFS-R 복제 그룹 구성으로 분산 데이터 유지하기 (0) | 2025.07.27 |

|---|---|

| 서버 장애 발생 시 자동 경고 이메일 보내는 법 (기초 모니터링) (0) | 2025.07.26 |

| 윈도우 서버의 보안 이벤트 ID 분석 가이드 (0) | 2025.07.25 |

| 윈도우 서버에서 SMB 서명 및 암호화 설정하기 (0) | 2025.07.25 |

| 윈도우 서버의 시간 동기화 문제 해결하기 (NTP 설정 포함) (1) | 2025.07.24 |

| 윈도우 서버 환경에서 서비스 장애 자동 복구 설정하기 (0) | 2025.07.24 |

| 로그온 스크립트 구성 및 자동 실행 설정 방법 (0) | 2025.07.23 |

| Windows Server 2022에서 BitLocker로 드라이브 암호화하기 (0) | 2025.07.23 |